Vulnérabilité KeePass : Extraction du mot de passe principal !

Vulnérabilité KeePass

Une nouvelle faille de sécurité et vulnérabilité a affecté le gestionnaire de mots de passe KeePass, permettant à un attaquant d’extraire en clair le mot de passe principal d’une base de données KeePass. Cette vulnérabilité, identifiée par l’identifiant CVE-2023-32784, permet la récupération du mot de passe principal, qu’il soit verrouillé ou déverrouillé, à partir d’une copie de la mémoire de l’ordinateur local.

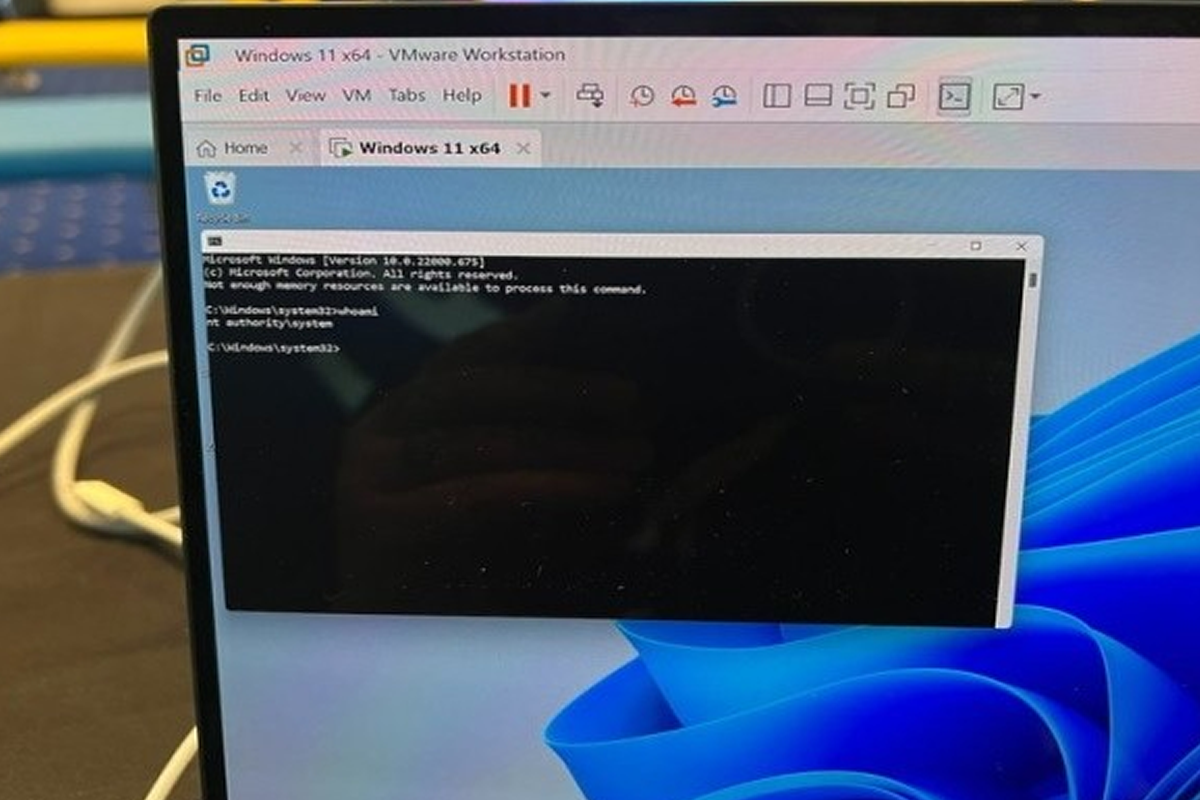

Le processus fonctionne avec un PoC appelé “KeePass Master Password Dumper”. Il peut être utilisé sur une copie complète de la mémoire RAM, du processus, du SWAP (pagefile.sys), ou du fichier d’hibernation de Windows (hiberfil.sys).

La personne ayant révélé ce défaut se fait appeler “vdohney”. Il a affirmé que cette technique est applicable à Windows avec la dernière version de KeePass, actuellement la version 2.53.1. Vdohney a alors également suggéré que la même approche pourrait être efficace sur macOS et Linux.

Vulnérabilité KeePass

Vdohney explique que la Vulnérabilité KeePass est due à .NET et à la manière dont les chaînes sont stockées en mémoire. Il est capable d’extraire les caractères un par un et finalement de reconstruire le mot de passe principal. Et donne accès à la base de données KeePass. Cependant, il souligne que le premier caractère du mot de passe ne peut pas être récupéré. Bien que lorsqu’il n’y a qu’un seul caractère à deviner, il est logique de penser que ce ne serait qu’une question de temps avant de le trouver.

Ensuite sur son compte GitHub, vdohney note : “KeePass Master Password Dumper est un simple outil de démonstration de concept. Il est utilisé pour extraire le mot de passe principal de la mémoire de KeePass. Mis à part le premier caractère du mot de passe, il est généralement capable d’extraire le mot de passe en clair.”

Comment se défendre contre cette Vulnérabilité KeePass ?

Vulnérabilité KeePass

Dominik Reichl, le développeur de KeePass, a déjà conçu un correctif pour cette Vulnérabilité KeePass de sécurité. Selon vdohney, ce correctif est fonctionnel et permet de se défendre contre cette vulnérabilité. Cependant, il faudra attendre sa disponibilité, qui sera incluse dans la version 2.54 de KeePass. Prévue au plus tard en juillet 2023.

Dominik Reichl a déclaré : “Je vais intégrer les améliorations dans la prochaine version de KeePass (2.54).” Je travaille actuellement sur d’autres fonctionnalités, y compris des améliorations de sécurité. Enfin dès que les améliorations seront finalisées, je lancerai la version 2.54 de KeePass.

Pour plus d’informations, consultez GitHub et le forum de discussion de KeePass.

Il ne reste plus qu’à patienter pour la sortie de KeePass 2.54.

Rejoignez-nous sur notre blog et ne manquez jamais les dernières actualités qui façonneront notre monde !

Sur notre blog, vous pouvez trouver les dernières actualités, des informations fraîches et pertinentes qui vous tiendront au courant de ce qui se passe dans le monde. Nous nous efforçons de fournir un contenu de qualité, régulièrement mis à jour, afin que vous puissiez rester informé des événements les plus récents.

Que ce soit dans les domaines de la technologie, de la santé, du divertissement, de la science, de la culture ou de tout autre sujet d’intérêt, notre blog est une source fiable pour obtenir les dernières nouvelles. Nous recherchons et sélectionnons attentivement les informations les plus importantes et les faits saillants, et nous les présentons de manière claire et concise.

En visitant notre blog, vous aurez accès à un contenu varié et pertinent, vous permettant de rester à jour sur les sujets qui vous intéressent. Nous nous engageons à vous offrir une expérience enrichissante en vous tenant informé des derniers développements, tendances et découvertes. Suivez sur nos réseaux sociaux également !