Titre bloc

Article : Actualités Sécurité Informatique : Protéger Vos Données Face aux Cybermenaces Actuelles

Introduction : L’Urgence de Rester Informé Face aux Menaces Numériques

Dans un monde de plus en plus connecté, où chaque clic, chaque transaction et chaque communication laisse une empreinte numérique, la sécurité informatique n’est plus une simple option, mais une nécessité absolue. Les entreprises, les gouvernements et même les particuliers sont constamment sous le feu des cybercriminels, dont les méthodes évoluent à une vitesse fulgurante. Les actualités sécurité informatique nous rappellent quotidiennement l’ampleur et la diversité des menaces : rançongiciels, attaques par hameçonnage, usurpations d’identité, et bien plus encore. Ignorer ces dangers, c’est s’exposer à des risques potentiellement dévastateurs, qu’il s’agisse de pertes financières, de violations de la vie privée ou de dommages irréparables à la réputation. Cet article se propose de vous fournir un guide exhaustif pour naviguer dans ce paysage complexe. Nous explorerons les tendances récentes en matière de cybercriminalité, analyserons les types d’attaques les plus répandues, et surtout, nous vous donnerons les clés pour renforcer votre propre défense numérique. Comprendre les mécanismes des menaces est la première étape pour les contrecarrer efficacement. Que vous soyez un professionnel de l’informatique, un dirigeant d’entreprise, un travailleur en télétravail ou simplement un utilisateur soucieux de sa vie privée, les informations contenues ici vous aideront à mieux anticiper et à réagir face aux défis croissants de la cybersécurité. Préparons-nous ensemble à transformer la menace en opportunité de renforcement.

La Cybercriminalité en Pleine Évolution : Comprendre le Paysage des Menaces Actuelles

Le monde numérique est un champ de bataille permanent où les acteurs malveillants redoublent d’ingéniosité pour exploiter la moindre faille. Les actualités sécurité informatique regorgent d’exemples d’attaques sophistiquées, ciblant des infrastructures critiques, des entreprises de toutes tailles et des individus. Pour se défendre efficacement, il est impératif de comprendre les types d’attaques les plus courantes et les motivations qui animent les cybercriminels.

L’Ascension des Rançongiciels (Ransomware) : Une Menace Persistante et Lucrative

Les rançongiciels, ou ransomware, sont devenus l’une des menaces les plus prolifiques et les plus dévastatrices de la dernière décennie. Ces logiciels malveillants chiffrent les données d’un système ou d’un réseau, les rendant inaccessibles, et exigent une rançon (souvent en cryptomonnaie) pour les déchiffrer. L’impact financier peut être colossal, sans compter les interruptions d’activité et les dommages à la réputation. Des groupes comme REvil, DarkSide ou Conti ont fait la une des journaux en s’attaquant à des infrastructures vitales et de grandes entreprises.

- Mode opératoire typique : Souvent, l’infection débute par un e-mail de phishing (hameçonnage) ou une vulnérabilité logicielle non corrigée. Une fois le rançongiciel exécuté, il se propage au sein du réseau, identifie et chiffre les fichiers importants.

- Double extorsion : Une tendance croissante consiste à exfiltrer les données avant de les chiffrer. Si la victime refuse de payer la rançon, les cybercriminels menacent alors de publier les données volées, ajoutant une pression supplémentaire.

- Ciblage : Les rançongiciels ciblent indifféremment les grandes entreprises, les PME, les hôpitaux et les administrations publiques, cherchant à maximiser leurs profits.

Le Phishing et le Spear Phishing : L’Ingénierie Sociale au Service de l’Attaque

Le phishing reste l’une des méthodes les plus simples et les plus efficaces pour les cybercriminels. Il s’agit d’envoyer des e-mails frauduleux qui semblent provenir d’une source légitime (banque, administration, service client) afin d’inciter la victime à révéler des informations confidentielles (identifiants, mots de passe, numéros de carte de crédit) ou à télécharger des logiciels malveillants. Le spear phishing, une version plus ciblée, s’adresse à des individus ou des groupes spécifiques. Les attaquants mènent des recherches approfondies sur leurs cibles pour personnaliser les messages et les rendre plus crédibles, augmentant ainsi considérablement les chances de succès.

- Exemples concrets : Faux avis de livraison de colis, demandes urgentes de mise à jour de compte, offres d’emploi trop belles pour être vraies.

- Conséquences : Vol d’identifiants, infection par des malwares, accès non autorisé à des systèmes.

Attaques DDoS (Denial of Service Distribué) : Paralyser les Services en Ligne

Les attaques par déni de service distribué (DDoS) visent à rendre un service en ligne (site web, application, serveur) indisponible en le submergeant d’un trafic massif et malveillant. Les attaquants utilisent généralement un réseau de machines compromises (botnet) pour lancer l’assaut.

- Objectifs : Perturber des opérations commerciales, faire chanter des entreprises, exprimer des revendications politiques ou sociales.

- Impact : Perte de revenus, frustration des utilisateurs, atteinte à la réputation de l’entreprise.

La Dernière Cyberattaque en France : Un Regard sur les Incidents Récents et Leurs Conséquences

Les actualités sécurité informatique en France ont été malheureusement riches en événements ces dernières années. Le pays n’est pas épargné par la vague mondiale de cyberattaques, et plusieurs incidents majeurs ont mis en lumière la vulnérabilité de nos systèmes et la nécessité d’une vigilance accrue. Analyser la dernière cyberattaque en France ou les plus marquantes permet de tirer des leçons précieuses et d’adapter les stratégies de défense.

Études de Cas et Tendances Observées

Sans pouvoir citer une attaque spécifique survenue “hier” au moment de la rédaction (les cyberattaques étant un phénomène continu), nous pouvons nous référer aux incidents les plus significatifs qui ont récemment touché le territoire français.

- Attaques contre les hôpitaux et les structures de santé : Durant la pandémie de COVID-19, de nombreux établissements de santé français ont été la cible de rançongiciels, perturbant gravement leurs services et menaçant la continuité des soins. Ces attaques ont souvent eu des conséquences directes sur la prise en charge des patients et ont soulevé des questions cruciales sur la protection des données médicales sensibles.

- Incidents touchant les collectivités territoriales : Des mairies, des conseils départementaux ou régionaux ont également été victimes d’attaques, entraînant parfois l’interruption des services publics en ligne, l’inaccessibilité des fichiers administratifs et, dans certains cas, la divulgation de données citoyennes.

- Cyberattaques contre les entreprises : De grandes entreprises françaises, y compris des fleurons industriels et des leaders du CAC 40, ont été la cible d’attaques sophistiquées, souvent par rançongiciel ou par vol de données massives, avec des impacts financiers et réputationnels considérables. Ces attaques démontrent que même les organisations disposant de budgets importants pour la cybersécurité ne sont pas à l’abri.

Placeholder pour image avec alt text pertinent :

placeholder pour image avec alt text "Carte des cyberattaques en France en 2024"

Les Conséquences Fuite de Données Personnelles : Un Impact Profond sur les Individus et les Organisations

Lorsqu’une fuite de données personnelles survient, les répercussions vont bien au-delà de la simple intrusion technique. Elles touchent à la fois les individus dont les informations ont été compromises et les organisations responsables de leur protection. Les conséquences fuite de données personnelles peuvent être multiples et durables, allant de l’usurpation d’identité au préjudice financier et réputationnel.

Impact sur les Individus

- Usurpation d’identité et fraudes financières : Les données volées (noms, adresses, numéros de sécurité sociale, coordonnées bancaires) sont souvent utilisées par les cybercriminels pour ouvrir des comptes frauduleux, contracter des prêts, effectuer des achats non autorisés ou réaliser des escroqueries par hameçonnage très ciblées.

- Atteinte à la vie privée : La divulgation d’informations personnelles peut exposer les individus à des situations embarrassantes, à du harcèlement ou à des discriminations.

- Stress et anxiété : Savoir que ses données sont dans la nature peut générer un sentiment d’impuissance, d’insécurité et de stress chez les victimes.

- Perte de confiance : Les individus perdent confiance envers les organisations qui n’ont pas su protéger leurs informations.

Impact sur les Organisations

- Sanctions réglementaires : Des régulations comme le RGPD (Règlement Général sur la Protection des Données) en Europe imposent des amendes substantielles en cas de non-respect des obligations de protection des données, notamment en cas de fuite. Ces amendes peuvent atteindre des millions d’euros ou un pourcentage significatif du chiffre d’affaires mondial de l’entreprise.

- Préjudice réputationnel : Une fuite de données peut gravement entacher l’image de marque d’une entreprise, entraînant une perte de confiance des clients, des partenaires et des investisseurs. La réputation est difficile et longue à reconstruire.

- Pertes financières directes : Au-delà des amendes, les organisations doivent faire face aux coûts liés à l’enquête sur l’incident, à la notification des victimes, à la mise en place de mesures correctives, aux poursuites judiciaires et aux efforts de communication pour gérer la crise.

- Interruption d’activité : La gestion d’une fuite peut monopoliser des ressources internes importantes, détournant l’attention des activités principales de l’entreprise.

- Poursuites judiciaires : Les victimes peuvent intenter des actions en justice collectives ou individuelles pour demander réparation des préjudices subis.

La gestion proactive des risques de fuite de données est donc essentielle. Cela inclut la mise en œuvre de mesures de sécurité robustes, la formation des employés, la réalisation d’audits réguliers et la préparation d’un plan de réponse aux incidents.

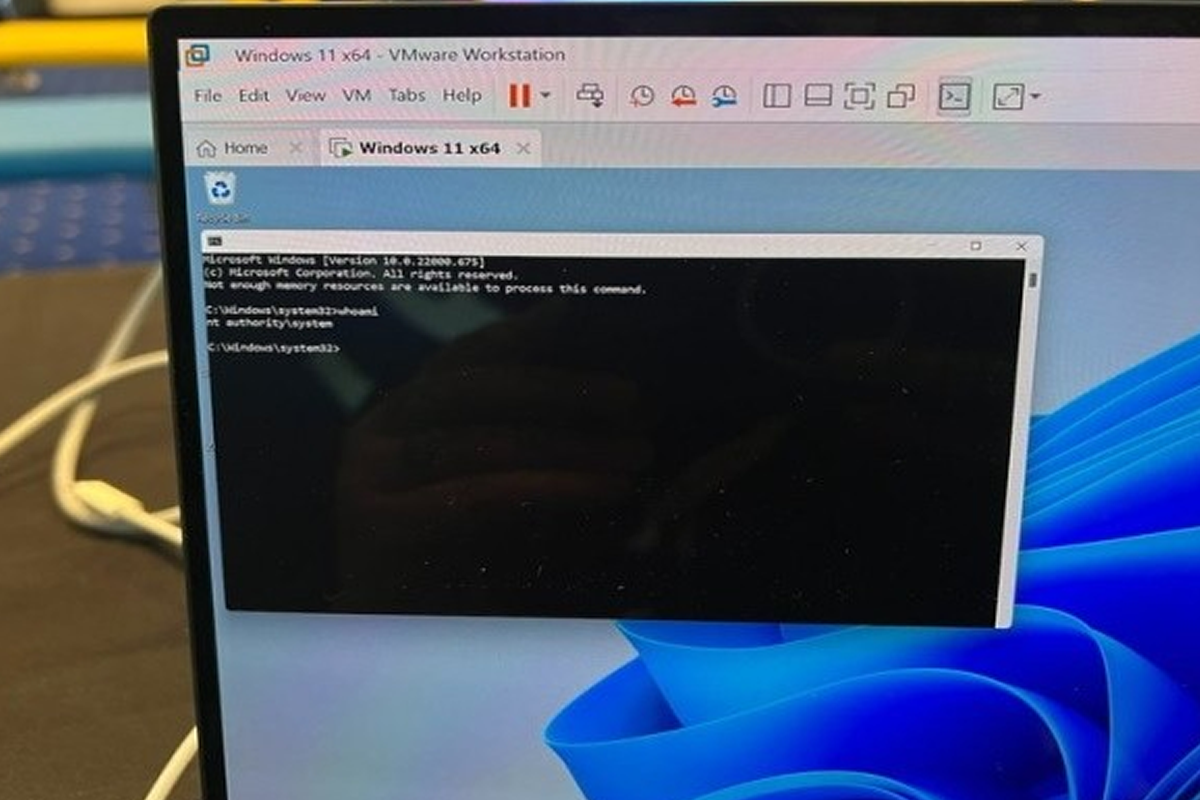

La Nouvelle Vulnérabilité Zero-Day : Quand l’Inconnu Devient la Plus Grande Menace

Une nouvelle vulnérabilité zero-day représente l’un des cauchemars les plus redoutés dans le monde de la cybersécurité. Il s’agit d’une faille de sécurité logicielle ou matérielle qui est inconnue des développeurs du système concerné (d’où le “zero-day”, car l’éditeur n’a eu “zéro jour” pour la corriger) mais déjà exploitée par des attaquants. Ces vulnérabilités sont extrêmement dangereuses car elles ne disposent d’aucun correctif existant au moment de leur découverte et de leur exploitation.

Comprendre la Menace Zero-Day

- Découverte et exploitation : Les zero-days sont souvent découvertes et vendues sur des marchés noirs ou utilisées par des groupes de cybercriminels ou des États pour des opérations d’espionnage ou de sabotage très ciblées. Leur valeur est très élevée en raison de leur efficacité redoutable.

- Absence de patch : Puisqu’elles sont inconnues, il n’existe pas de patch ou de mise à jour pour les corriger. Cela signifie que les systèmes sont vulnérables jusqu’à ce que la faille soit découverte publiquement, un correctif développé et déployé.

- Attaques furtives : Les attaques zero-day sont souvent très discrètes et difficiles à détecter, car elles ne correspondent à aucune signature connue par les antivirus ou les systèmes de détection d’intrusion.

Exemples et Conséquences Potentielles

- Logiciels grand public : Une zero-day dans un système d’exploitation largement utilisé (Windows, macOS, Linux), un navigateur web (Chrome, Firefox, Edge) ou une application populaire (Microsoft Office, Adobe Reader) peut avoir un impact mondial, permettant aux attaquants de compromettre des millions de machines.

- Infrastructures critiques : Les zero-days ciblant les systèmes de contrôle industriel (SCADA), les réseaux électriques, les systèmes de transport ou les infrastructures financières peuvent avoir des conséquences catastrophiques, allant de pannes généralisées à des pertes de vies humaines.

- Espionnage et cyber-guerre : Les zero-days sont des outils précieux pour l’espionnage étatique, permettant d’accéder à des informations sensibles sans être détecté. Elles peuvent également être utilisées dans le cadre de la cyberguerre pour neutraliser les capacités d’un adversaire.

Comment se Protéger (Partiellement) des Zero-Days

Bien qu’il soit impossible de se protéger totalement contre une menace inconnue, certaines mesures peuvent réduire le risque :

- Défense en profondeur : Mettre en place plusieurs couches de sécurité (pare-feu, systèmes de détection d’intrusion, segmentation réseau) pour contenir une attaque même si une zero-day est exploitée.

- Principes de moindre privilège : Restreindre les autorisations des utilisateurs et des applications pour limiter les dégâts potentiels en cas de compromission.

- Mises à jour rapides : Dès qu’un patch est disponible pour une zero-day devenue publique, l’appliquer immédiatement est crucial.

- Surveillance et détection comportementale : Utiliser des outils capables d’identifier des comportements anormaux sur le réseau, même si la menace est inconnue.

- Conscience et formation : Former les utilisateurs aux bonnes pratiques de sécurité pour réduire la surface d’attaque par l’ingénierie sociale.

Conseils Sécurité Informatique Télétravail : Maintenir une Cyberdéfense Robuste à Domicile

Le télétravail s’est imposé comme une nouvelle norme pour de nombreuses entreprises, offrant flexibilité et efficacité. Cependant, il introduit également de nouveaux défis en matière de sécurité informatique. Le domicile n’est pas toujours aussi sécurisé qu’un environnement de bureau professionnel, et les travailleurs à distance peuvent involontairement créer des vulnérabilités. C’est pourquoi les conseils sécurité informatique télétravail sont devenus essentiels pour protéger à la fois les données de l’entreprise et les informations personnelles des employés.

Les Risques Spécifiques au Télétravail

- Réseaux Wi-Fi domestiques : Moins sécurisés que les réseaux d’entreprise, ils peuvent être la cible d’attaques.

- Appareils personnels (BYOD) : L’utilisation d’ordinateurs ou de smartphones personnels pour le travail peut introduire des risques si ces appareils ne sont pas correctement sécurisés.

- Distractions et partage d’équipements : Les environnements domestiques peuvent entraîner des distractions ou un partage involontaire d’équipements avec d’autres membres de la famille, augmentant le risque d’erreur humaine.

- Phishing ciblé : Les cybercriminels peuvent cibler spécifiquement les travailleurs à domicile, se faisant passer pour l’IT ou la direction de l’entreprise.

Mesures Essentielles pour un Télétravail Sécurisé

- Utilisation d’un VPN (Virtual Private Network) :

- Un VPN crée un tunnel sécurisé et chiffré entre l’appareil du télétravailleur et le réseau de l’entreprise. C’est une mesure fondamentale pour protéger les communications et l’accès aux ressources internes, en particulier lors de l’utilisation de réseaux Wi-Fi publics ou non sécurisés.

- Placeholder pour image avec alt text “Schéma de connexion VPN sécurisée”

- Mises à Jour Systématiques :

- Maintenez tous les logiciels, systèmes d’exploitation (Windows, macOS, Linux) et applications à jour. Les mises à jour corrigent souvent des vulnérabilités critiques que les attaquants cherchent à exploiter. Activez les mises à jour automatiques si possible.

- Mots de Passe Forts et Authentification Multi-Facteurs (MFA) :

- Utilisez des mots de passe longs, complexes et uniques pour chaque compte. Idéalement, utilisez un gestionnaire de mots de passe.

- Activez l’authentification multi-facteurs (MFA ou 2FA) pour tous les comptes qui le proposent (e-mails professionnels, VPN, applications d’entreprise). Cela ajoute une couche de sécurité supplémentaire en exigeant une seconde vérification (code SMS, application d’authentification) en plus du mot de passe.

- Sécurisation du Réseau Domestique :

- Modifiez le mot de passe par défaut de votre routeur Wi-Fi.

- Utilisez un chiffrement fort pour votre Wi-Fi (WPA2 ou WPA3).

- Envisagez de séparer votre réseau Wi-Fi en deux (un pour le travail, un pour la vie privée) si votre routeur le permet.

- Désactivez l’administration à distance du routeur si elle n’est pas nécessaire.

- Sauvegardes Régulières :

- Sauvegardez régulièrement vos données importantes, idéalement sur un support externe ou un service de cloud sécurisé. En cas d’attaque par rançongiciel ou de défaillance matérielle, vous pourrez récupérer vos fichiers.

- Prudence Face aux E-mails et Liens Suspects :

- Soyez extrêmement vigilant face aux e-mails de phishing. Ne cliquez pas sur des liens suspects et ne téléchargez pas de pièces jointes provenant de sources inconnues ou douteuses. Vérifiez toujours l’expéditeur.

- Utilisation d’un Logiciel Antivirus/Antimalware :

- Assurez-vous que votre ordinateur est équipé d’un antivirus/antimalware fiable et qu’il est constamment mis à jour. Effectuez des analyses régulières.

- Verrouillage de l’Écran :

- Verrouillez votre écran lorsque vous vous éloignez de votre poste de travail, même pour une courte période.

- Formation et Sensibilisation :

- Participez aux formations de cybersécurité proposées par votre employeur. La connaissance est votre première ligne de défense.

En adoptant ces conseils sécurité informatique télétravail, les employés peuvent contribuer activement à la protection des actifs numériques de leur entreprise et de leurs propres informations, transformant ainsi le télétravail en une pratique sécurisée et productive.

Vers une Résilience Numérique : L’Impératif de l’Adaptation Continue

Face à un paysage de menaces en constante évolution, il est clair que la sécurité informatique ne peut être statique. Les actualités sécurité informatique nous rappellent chaque jour que les cybercriminels sont innovants et persistants. La découverte d’une nouvelle vulnérabilité zero-day, les risques de fuite de données personnelles et la sophistication de la dernière cyberattaque en France soulignent l’urgence d’une approche proactive et adaptative. Les organisations et les individus doivent adopter une mentalité de “défense en profondeur”, en mettant en place plusieurs couches de protection et en ne comptant jamais sur une seule solution miracle. L’investissement dans des technologies de pointe est important, mais il est tout aussi crucial de former les employés, d’établir des politiques de sécurité claires et de mettre en œuvre des processus de réponse aux incidents. Les conseils sécurité informatique télétravail démontrent que même dans un environnement distribué, une cyberdéfense robuste est réalisable avec les bonnes pratiques. La résilience numérique est la capacité à anticiper, à résister, à récupérer et à évoluer face aux cyberattaques. Elle exige une veille constante, une collaboration entre les acteurs de la cybersécurité et une prise de conscience généralisée des risques. En restant informés, en appliquant les meilleures pratiques et en cultivant une culture de la sécurité, nous pouvons transformer le défi de la cybercriminalité en une opportunité de renforcer nos défenses et de bâtir un avenir numérique plus sûr.

Conclusion : La Vigilance, Notre Meilleur Bouclier Numérique

Cet article a exploré l’importance capitale des actualités sécurité informatique pour comprendre et contrer les menaces modernes. Nous avons vu que la dernière cyberattaque en France ou ailleurs peut avoir des répercussions significatives, notamment via les conséquences fuite de données personnelles, et que l’apparition d’une nouvelle vulnérabilité zero-day représente un défi constant. Face à ces réalités, l’adoption de conseils sécurité informatique télétravail est devenue indispensable pour garantir la sécurité des données, où que l’on se trouve. La cybersécurité n’est pas seulement une affaire de technologies complexes ; c’est avant tout une question de vigilance, de bonnes pratiques et de formation continue. Chaque individu, de l’utilisateur lambda au dirigeant d’entreprise, a un rôle à jouer dans la construction d’un écosystème numérique plus sûr. En restant informés des dernières tendances, en adoptant des habitudes numériques saines et en investissant dans des solutions de protection, nous pouvons collectivement élever notre niveau de défense et mieux nous protéger contre les attaques de demain.

Ressources Externes Fiables

- ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information) : Pour les rapports officiels, guides et actualités sur la cybersécurité en France. https://www.ssi.gouv.fr/ (lien dofollow)

- Europol – Cybercrime Centre (EC3) : Pour des analyses sur la cybercriminalité à l’échelle européenne et les efforts de lutte. https://www.europol.europa.eu/about-europol/bodies/european-cybercrime-centre-ec3 (lien dofollow)

- CNIL (Commission Nationale de l’Informatique et des Libertés) : Pour comprendre les implications des fuites de données et la protection des données personnelles en France. https://www.cnil.fr/ (lien dofollow)

- rapports de l’ENISA (Agence de l’Union Européenne pour la Cybersécurité) : Pour des études et analyses approfondies sur les menaces émergentes et les stratégies de cybersécurité en Europe. https://www.enisa.europa.eu/ (lien dofollow)

- Microsoft Security Blog : Pour des analyses techniques et des mises à jour sur les vulnérabilités et les menaces récentes. (exemple de blog technique de référence)